🧩 1. 개요

- 공격 대상: 국내 PC방 환경, 특히 관리 프로그램이 설치된 PC

- 공격자 활동 시점: 2022년부터 활동, 2024년 하반기부터 본격적으로 PC방 대상 공격 개시

- 초기 침투 방식: 명확하지 않음

- 주요 악성코드:

- Gh0st RAT (원격제어)

- T-Rex CoinMiner (채굴)

- Patcher, Downloader, KillProc 등 보조 악성코드

🔍 2. 공격 정황

- PC방 관리 프로그램의 메모리 패치 또는 클라이언트 기능을 악용하여 악성코드 유포

- Gh0st RAT은 주로 드로퍼 형태로 유포되며, Themida, MPRESS 등으로 패킹됨

- 클라이언트 측에서도 Gh0st RAT 드로퍼를 설치하는 로그 발견됨

→ 시스템 감염의 지속성 확보 시도로 추정됨

🛠️ 3. 악성코드 구성 요소

📌 3.1. Gh0st RAT

- 중국 C. Rufus Security Team 제작, 소스코드 공개됨

- 파일 제어, 키로깅, 스크린 캡쳐 등 기능 수행

- 메모리 내에서 서비스로 등록되어 C&C와 통신

- 기존 “Gh0st” 문자열 대신 **“Level”**이라는 시그니처 문자열 사용

→ 탐지 회피 목적 추정

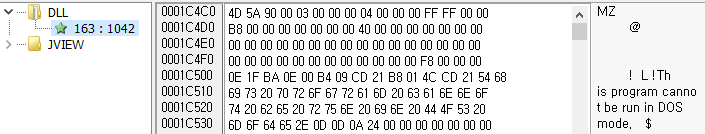

🔍 주요 해석 내용

1. 시작 마법 값 (Magic Number)

- 4D 5A

- ASCII로 MZ → 이는 DOS 헤더의 시그니처이며, PE 파일의 시작을 나타냅니다.

- MZ는 MS-DOS 초기 개발자 Mark Zbikowski의 이니셜입니다.

2. "This program cannot be run in DOS mode"

- 우측 ASCII 해석에 보면 "This program cannot be run in DOS mode." 라는 문구가 보입니다.

- 이는 PE 파일의 DOS Stub 영역입니다.

→ 이 프로그램이 DOS 환경에서 실행될 수 없고, Windows 환경에서 실행되어야 한다는 것을 의미합니다. - DOS Stub은 PE 파일이 Windows가 아닌 환경에서 실행될 경우 출력되는 메시지입니다.

3. 파일 내부 오프셋

- 예: 0001C4C0, 0001C4D0 등은 파일 내 위치(오프셋)을 의미합니다.

- 이 위치들은 헥사 데이터가 파일 내에서 어느 주소에 위치하는지를 알려줍니다.

💡 요약하면

이 이미지는 Windows 실행 파일(PE 파일)의 헤더 부분을 헥사 에디터로 열어서,

- MZ 시그니처를 통해 PE 파일임을 확인하고,

- ASCII 영역에 "This program cannot be run in DOS mode"라는 메시지가 존재함으로써 정상적인 Windows용 실행 파일임을 보여줍니다.

🔍 1. 시그니처 문자열이란?

**시그니처 문자열(Signature String)**은 다음을 의미합니다:

악성코드나 C&C(Command & Control) 통신에서 식별 가능한 고유 문자열로, 보안 솔루션이나 분석가들이 이를 통해 공격 도구를 식별하거나 분류하는 데 사용됩니다.

예:

- 유명 RAT(Remote Access Trojan)인 Gh0st RAT는 C&C 패킷에 "Gh0st"라는 문자열이 포함되어 있어 탐지에 활용됩니다.

- 이러한 문자열은 네트워크 트래픽 캡처(pcap)나 메모리 덤프 등에서도 눈에 띄게 드러납니다.

🤔 2. 왜 “Gh0st” 대신 “Level”을 썼을까?

🔸 [1] 탐지 회피 목적

- "Gh0st"라는 문자열은 너무 널리 알려져 있어, 거의 모든 보안 솔루션에 탐지 시그니처로 등록돼 있음.

- "Level"처럼 무해하거나 일반적인 단어를 쓰면 트래픽 필터링/침입 탐지 우회 가능성이 높아짐.

- 예: "Level"은 게임, 앱 설정, 로그 등에서 흔히 보일 수 있는 단어.

🔸 [2] 포렌식 분석 회피

- 분석가들이 문자열 검색 시 "Gh0st"를 기준으로 분석하는 경우가 많기 때문에, 다른 문자열 사용 시 연관성을 끊는 효과가 있음.

- 즉, 공격자가 만든 툴이 기존 Gh0st RAT의 변형이라도, 포렌식에서 그것이 드러나지 않게 만듦.

🔸 [3] 변형 또는 새로운 변종임을 시사

- Gh0st의 파생 또는 커스텀 빌드일 수 있으며, 자신만의 커뮤니케이션 식별자로 "Level"을 설정했을 가능성.

- 이는 공격자 그룹이 도구를 맞춤 제작했음을 나타냄.

🔸 [4] 심리적 혼란 유도

- 분석 과정에서 단순한 문자열이므로 정상 트래픽으로 오인하거나 로그에서 눈에 잘 띄지 않음.

- 방어자의 **인지 부조화(heuristic confusion)**를 유도.

🧠 요약: 공격자의 의도는?

"Gh0st"처럼 널리 알려진 문자열을 쓰면 쉽게 탐지되므로, 이를 피하기 위해 "Level"이라는 평범하고 덜 의심스러운 문자열을 사용한 것.

이는 보안 탐지 회피, 분석 회피, 맞춤형 악성코드 도구 개발, 위협 그룹의 정체 은폐를 위한 전형적인 APT 전략 중 하나입니다.

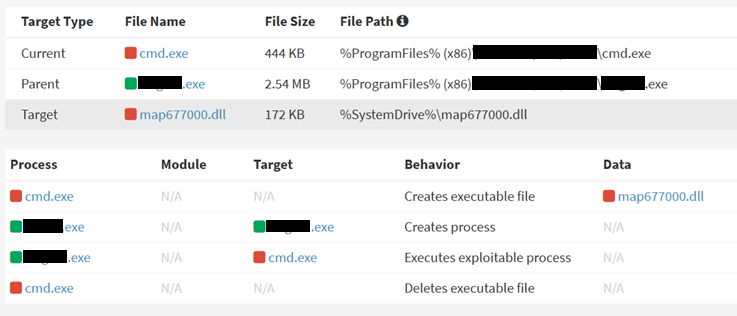

📌 3.2. Patcher

- 관리 프로그램의 특정 프로세스 메모리 패치

- 이전엔 WAV 파일명을 사용했으나, 현재는 cmd.exe로 위장

- 특정 상황에서 Gh0st RAT 드로퍼 실행 유도

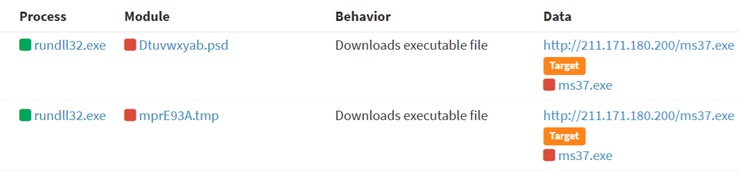

📌 3.3. Downloader

- 역할: Gh0st RAT, CoinMiner, KillProc 등 악성코드 추가 설치

📌 3.4. T-Rex CoinMiner

- XMRig(모네로) 대신 T-Rex 사용

→ GPU 성능 높은 PC방 특성에 최적화 - 채굴 대상: 이더리움 계열, 레이븐코인 등

- 설치 경로 예시 (관리 프로그램 업데이트 시 변경됨):

-

scss%ProgramFiles(x86)%\Windows NT\mmc.exe %ProgramFiles(x86)%\Windows NT\mtn.exe %ProgramFiles(x86)%\Windows NT\syc.exe %ProgramFiles(x86)%\Windows NT\syn.exe %ProgramFiles(x86)%\Windows NT\tnt.exe

📌 3.5. KillProc

- 경쟁 채굴 프로그램 및 차단 솔루션 종료

- 종료 대상 예시: phoenixminer.exe, mine.exe, miner.exe, chrome.exe, cmd.exe, svchost.exe, pms.exe, po4.exe, scse.exe, notice.exe, geekminer.exe 등

📎 4. IoC (침해 지표)

🔹 MD5 해시

- 04840bb2f22c28e996e049515215a744

- 0b05b01097eec1c2d7cb02f70b546fff

- 142b976d89400a97f6d037d834edfaaf

- 15ba916a57487b9c5ceb8c76335b59b7

- 15d6f2a36a4cd40c9205e111a7351643

🔹 악성 URL

- http[:]//112[.]217[.]151[.]10/config[.]txt

- http[:]//112[.]217[.]151[.]10/mm[.]exe

- http[:]//112[.]217[.]151[.]10/pms[.]exe

- http[:]//112[.]217[.]151[.]10/statx[.]exe

- http[:]//121[.]67[.]87[.]250/3[.]exe

🔹 C&C 및 유포 관련 IP

- 103[.]25[.]19[.]32

- 113[.]21[.]17[.]102

- 115[.]23[.]126[.]178

- 121[.]147[.]158[.]132

- 122[.]199[.]149[.]129

✅ 5. 대응 권고사항

- PC방 관리 프로그램 및 OS 최신 업데이트 필수

- 보안 솔루션 실시간 감시 및 최신 DB 유지

- 관리자 및 운영자는 IoC 기반 정기 점검 필요

- 사전 대응 강화를 통한 조기 탐지 필요

https://asec.ahnlab.com/ko/88147

국내 PC방 대상 T-Rex 코인 마이너 공격 사례 분석 - ASEC

AhnLab SEcurity intelligence Center(ASEC)은 최근 국내 PC방을 대상으로 코인 마이너를 설치하고 있는 공격 사례를 확인하였다. 공격자는 2022년부터 활동한 것으로 추정되며 PC방 대상 공격은 2024년 하반기

asec.ahnlab.com

'정보보안 > 사고' 카테고리의 다른 글

| 2025.5.26., 디올 이어 티파니에서도 고객 정보 유출...두 회사 모두 세계 최대 명품 그룹 LVMH 소속 (0) | 2025.05.28 |

|---|---|

| 2025.5.24., 경기도평택교육지원청, 실수로 500여명 지방공무원 개인정보 유출 (0) | 2025.05.26 |

| 2025.4.24., [SKT 해킹 사태] 최초 이상 인지는 18일…24시간 내 해킹 보고 규정 위반 (0) | 2025.05.26 |

| 2025.4.30., 알바몬도 해킹‥"개인 이력서 정보 2만2천건 유출" (0) | 2025.05.20 |

| 2025.5.16., 아디다스, 고객 개인정보 유출…이름·주소·전화번호 등 포함 (0) | 2025.05.20 |